近来,以色列安全公司GuardiCore发现了一个名为Bondnet的僵尸网络,该僵尸网络由数万台被控制的具备差别功率的服务器肉鸡构成。从如今的环境来看,幕后运营者通过长途控制管理Bondnet网络,举行数字加密货币(Cryptocurrency)挖矿,但也随时预备着发起雷同于Mirai的DDoS攻击。构成Bondnet僵尸网络的被控肉鸡服务器大多来自环球着名企业、高校、当局和别的公开机构。而据GuardiCore分析,Bondnet的幕后控制者大概来自中国。

Bondnet的控制者通过一系列公开弊端,利用Windows管理服务(WMI)木马对服务器举行入侵控制。根据GuardiCore的分析表现,昵称为Bond007.01的Bondnet控制者,能得到对肉鸡服务器的完全控制权,具备数据盗取、打单和发起别的进一步攻击的大概。Bondnet自2016年12月出现以来,重要举行门罗币(Monero)的发掘,其一天的收入可达1千美元之多。

本陈诉中,具体分析了Bondnet僵尸网络的感染和驻留机制,并形貌了其攻击和控制管理架构,终极还给出了具体的威胁指标(IoC)和检测打扫工具。

Bondnet僵尸网络规模

克制如今,Bondnet已经渗出控制了约莫15,000台服务器主机;

每天,将近有2000台主机相称于12,000个CPU内核被Bondnet控制利用;

被控肉鸡服务器CPU内核数从1至64不等;

每天,Bondnet的新增肉鸡主机和扬弃主机约莫都为500台左右;

Bondnet僵尸网络的被控受害者服务器遍布环球141个国家。

Bondnet的感染方式

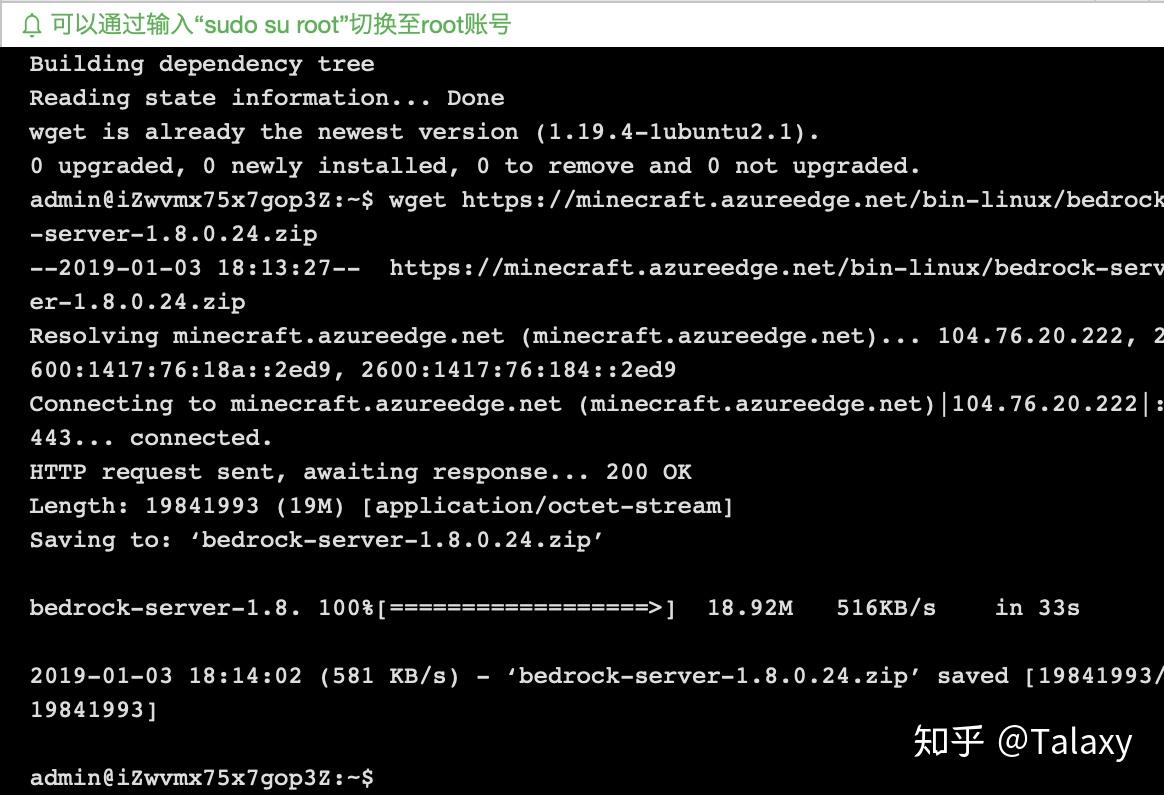

我们在香港发现的一个感染案例表现,攻击者利用PhpMyAdmin的脆弱设置上传摆设了恶意DLL和加密VB脚本,这些恶意文件具备免杀本领,多个受害者体系的杀毒软件也难以检测辨认。之后,我们发现攻击者以这种雷同的攻击模式和网络底子架构,利用差别的攻击向量和应用软件弊端,对环球的差别服务器发起了攻击渗出。我们于2017年1月通过全网感知体系探测到了Bondnet。以下为Bondnet的近期被控受害主机分布图:

在这些被控的受害主机中,大部分被用来举行数字货币的挖矿,别的则被用来摆设恶意软件或当成CC端利用。同时,攻击者还利用此中一些被控主机隐蔽在合法主机之间,继承扩大僵尸网络攻击感染范围。以下为被控主机的大抵体系分类:

Bondnet的攻击感染技能

攻击者重要利用了一些老旧的公开弊端以及用户名/暗码组合对Windows服务器举行入侵实行,攻击向量包罗phpMyAdmin的设置错误弊端、Jboss弊端、OracleWeb应用测试套件、ElasticSearch搜刮服务器、MSSQL服务器、ApacheTomcat以及Weblogic等中心件应用和别的应用服务。各种应用程序的利用占比如下:

全部这些攻击,终极都会实现一系列VB脚本、RAT远控和数字加密货币挖矿程序(Miner)的下载实行,我们以攻击者对MySQL的入侵攻击为例举行解剖分析。

对MySQL入侵攻击的分析

起首,感染初始阶段通过MySQL下令INTODUMPFILE植入文件,之后利用MySQL插件特性举行加载实行。通常来说,这些下令在默认环境下是不能运行的,只有在得到肯定的数据库权限之后才华实行。别的,入侵攻击Payload是颠末肴杂的VB脚本,且在DLL加载进入MySQL进程时,调用此中的allcone输出函数并有效实行。其次,整个攻击感染过程都能美满逃过各种杀毒软件的开导式辨认扫描。固然,全部这些操纵都基于攻击者获取到的MySQL数据库较高控制权限。以下为我们感知探测到的MySQL入侵操纵:

由于一些应用服务设置的脆弱安全机制,导致在此过程中利用的肴杂代码可以乐成绕过大多安全防护步伐。与如今广泛利用的PowerShell相比,VBS编码很难记录和访问WMI实体,且很少被要求举行安全考核。别的,VB语言还具有向后兼容性,实用于早期的2003和2008服务器操纵体系。

VBSPayload

在这里,VB脚本的Payload起首完成体系版本、CPU内核数、利用语言以及网络毗连等体系信息的网络,之后,攻击者再根据这些信息选择后续必要上传安装的恶意软件。别的,大概由于防火长城(GreatFirewall)会对一些境外通讯阻断的缘故起因,在这里攻击者重要把体系语言用来区分中国境内和境外被控肉鸡服务器。大多数被入侵控制的受害服务器都会被攻击者安装一个挖矿程序(Miner)和一个后门,而中国境内的被控主机则会被攻击者安装一个欣赏器广告挟制程序。以下为被肴杂处理惩罚的PayloadVB脚本代码:

挖矿程序Miner

挖矿程序Miner的安装,根据攻击者对差别数字加密货币的发掘需求,而从攻击者控制管理的网站中下载安装匹配的挖矿程序,但目标首选是Monero(门罗币),别的可选的数字货币还包罗能兑换成美元的ByteCoin、RieCoin和ZCash。为了得到挖矿程序,植入受害主机的恶意软件会通过HTTP4000端口方式与被控服务器池中的一台写入硬编码文件的服务器举行通讯毗连,哀求安装最新版本挖矿程序。终极,恶意软件还会确保运行的挖矿程序能实现长期驻留、定制任务、定时激活和自启动等功能。以下为挖矿程序的一个定制任务示例:

WMI木马

植入受害主机的后门是攻击者设置从名为mytest01234的Amazon云存储服务器中下载的WMI远控,它利用MOF文件提权方法进入安装植入,并设置为每天晚上23点启动运行。该后门通过从WMI函数中继承构造了一个名为ASEventConsumerdr的WMIprovider类,如许攻击者可以在特定时间段内把代码实行等恶意操纵伪装成WMI变乱举行实行,真正到达潜伏、简单而有效的目标。

别的,该后门还能开启受害主机的Guest账户,重置暗码,使得攻击者在须要时间可以长途通过RDP、SMB和RPC等方式毗连控制。固然,它还能进一步网络以下体系信息和元数据发往攻击者的CC端:

电脑名称

RDP端口

Guest账户用户名

体系版本

运行的CPU处理惩罚器数量

体系正常运行时间

原始可用的感染载体

受害主机是否为中文操纵体系

体系语言

CPU架构(32位/64位)

这些信息被重新编码为一串数字,并终极形成对应的两位ASCII码值被以HTTP方式发送出去:

末了,受害主机还会通过8080端口向CC服务器mst.mymst007.info哀求下载一份下令实行文件,举行对照实行。其实行下令都为肴杂的VB代码,编码方式与发往CC端的元数据雷同。解码后可以发现,这些下令代码被以内置的编程语言功能举行实现,克制向受害主机的磁盘写入和别的安全防护机制的发现。

别的,我们从下令实行文件中发现了一个来自CC服务器的文件jk.zip,它是最新版本的挖矿程序安装脚本。但奇怪的是,该文件安装之后在体系中被生存为xw.tmp,但实行之后便失去与CC服务器的固有下令控制接洽。从我们网络到的多个版本的挖矿程序安装脚本可以发现,其挖矿程序的安装实行都大抵雷同。

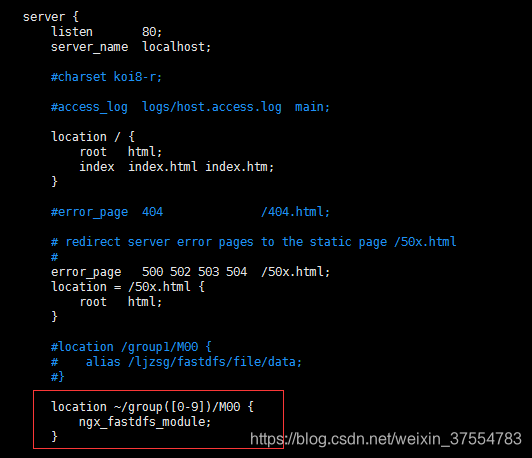

攻击者对Bondnet僵尸网络的控制

在每一台被控受害主机长途毗连的CC服务器中,攻击者安装架设了一个小型的网页服务器(Webserver)作为管理控制之用,该Webserver为开源的Golang语言所编写。攻击者在此中添加了诸如受害主机状态跟踪和磁盘文件AES加密等group组功能特性,为了躲避受害主机端的安全审计和防火墙提示,攻击者在CC服务器中提供的外部服务文件多为.asp和.zip格式。

CC服务器开启了8080端口监听,答应受害主机实行以下操纵:

在CC端的网页管理控礼服务器中,都有一个必要输入用户名暗码举行身份认证的管理员控制背景,但非常故意思的是,我们利用绕过技能乐成实现了背景登入,全部托管文件都一览无遗!

攻击者对创建下令和控制实例后,并通过RDP方式长途连担当害主机,别的此中名为ALL-HFS.zip或main.zip的压缩文件中还还包罗了具体的CC服务器IP、开源服务管理程序和下令文件。名为32.bat的批处理惩罚文件运行之后,将会在受害主机内安装与IIS主机进程同名的w3wp服务。但偶然间,攻击者和有些CC服务器不都会创建all.asp文件生存被控主机木马客户端发送过来的信息。

攻击利用的网络架构

Bondnet的整个网络攻击架构都由一些被控受害主机服务器构成,它们都有着特定的任务脚色分别,如CC服务器、文件共享服务器和扫描探测服务器等。

为了探求新的攻击目标,攻击者还利用了黑客论坛中的一个TCP端口扫描工具WinEggDrop,在给定IP列表和端口范围之后,就可以主动扫描发现相干目标。同时,攻击者还会利用扫描和别的服务器辨认差别目标网络内应用程序(如Apache、Struts2、MSSQL和phpMyAdmin等)存在的未修复弊端,而别的被控服务器偶然还被用来向差别受害主机以HTTP4000端口摆设分配挖矿程序。

别的,攻击者还在一些文件共享服务器中摆设了与CC服务器雷同的Webserver。如:

与被控主机构成的网络攻击架构差别,攻击者利用AmazonS3bucket云存储服务器托管入侵感染所用到的WMI木马文件。

到底谁是Bond007.01?

据我们跟踪发现,Bondnet的幕后运营者大概为Bond007.01,其昵称leebond986也多次出如今其编译的多个挖矿程序代码之中。从他利用的代码风俗和程序架构来看,我们以为其攻击活动大概只是个人举动,并不出自团队构造。

我们有多种证据和来由以为Bond007.01来自中国,由于:

在中文和非中文网站技能参考资料中,攻击者首选中文网站举行代码的复制粘贴;

攻击者对中文体系被控受害主机的处理惩罚与别的语系受害主机差别;

BondnetCC服务器某些程序目次被在中文体系中编译过。如下:

检测与打扫

下载利用GuardiCore开辟的检测打扫工具举行打扫:

大概手工对以下Bondnet陈迹举行辨认打扫:

日记文件:

WMI木马:

在Powershell环境下,运行以下下令检测木马是否被植入:

假如结果中包罗一个名为ASEventConsumerdr的实例,则大概中招了:

之后,运行以下下令举行打扫:

挖矿程序Miner

用以下下令查抄定时任务中包罗“gm”、“ngm”或“cell”的批处理惩罚服务:

偶然间,植入木马会直接运行挖矿程序,此时必要手工辨认和打扫挖矿进程。(一样平常为smssm.exe、msdc.exe、z64.exe、servies.exe)

后门账户

禁用或查抄Guest账户;

打扫未知身份用户,如webadmin;

非须要时,关闭RDP毗连。

总结

Bondnet僵尸网络的重要目标是利用大量被控受害服务器举行数字加密货币(Cryptocurrency)的发掘,因此,它重要以多CPU内核的服务器为入侵控制目标,一些个人电脑和IoT装备则不在其攻击范围之内。随着比特币(Bitcoin)发掘业务和市场转向一些大型贸易团队之后,别的非传统的数字加密货币(Cryptocurrency)发掘仍旧有利可图,尤其是在不必要淹灭任何电力本钱的环境下。

固然对大多企业来说,每台服务器每年的电费大概为1000到2000$美元不等,但这还不是题目的关键,Bondnet僵尸网络通过控制企业服务器,可以实现信息盗取、传播恶意软件或发起别的非法攻击。如今实行的挖矿任务,在将来大概会被攻击者发展成为打单攻击、大规模数据盗取或进一步的内网渗出入侵举动。

IOC信息

DNS–mst.mymst007.info

挖矿程序Miner:

smssm.exe

msdc.exe

z64.exe

servies.exe

别的具体IOC信息请参考GuardiCore陈诉附件。

*参考泉源:guardicore,FreeBuf小编clouds编译,转载请注明来自FreeBuf.COM

我要评论