nmap是用来探测盘算机网络上的主机和服务的一种安全扫描器。为了绘制网络拓扑图Nmap的发送特制的数据包到目标主机然后对返回数据包举行分析。Nmap是一款罗列和测试网络的强大工具。

特点

主机探测

端口扫描

版本检测

支持探测脚本的编写

安装

官网:https://nmap.org图形化:Zenmap

根本操纵

根本快速扫描

Nmap默认发送一个arp的ping数据包来探测目标主机在1-10000范围内所开放的端口。

nmap-vv10.1.1.254

快速扫描多个目标

nmaptargetip1addresstargetip2address

nmap10.130.1.2810.130.1.43

具体形貌输出扫描

简单扫描并对返回的结果具体形貌输出,这个扫描是可以看到扫描的过程的,漫长的扫描的过程中可以看到百分比就不会显得那么枯燥而且可以提拔逼格。

nmap-vv10.1.1.254

指定端口和范围扫描

nmap默认扫描目标1-10000范围内的端标语。我们则可以通过参数-p来设置我们将要扫描的端标语n

map-p(range)targetIP

namp-p3389,20-10010.130.1.43

扫描除过某一个ip外的全部子网主机

nmap10.130.1.1/24-exclude10.130.1.1

扫描除过某一个文件中的ip外的子网主机

nmap10.130.1.1/24-excludefilegov.txt

表现扫描的全部主机的列表

nmap-sL10.130.1.1/24

sPping扫描

nmap可以利用雷同window/linux体系下的ping方式举行扫描

nmap-sPtargetip

一样平常来说我们会用这个下令去扫描内网的一个ip范围用来做内网的主机发现。

nmap-sP10.130.1.1-255

PING扫描差别于别的的扫描方式由于它只用于找出主机是否是存在在网络中的.它不是用来发现是否开放端口的.PING扫描必要ROOT权限假如用户没有ROOT权限,PING扫描将会利用connect()调用.

sSSYN半开放扫描

nmap-sS192.168.1.1

TcpSYNScan(sS)这是一个根本的扫描方式,它被称为半开放扫描由于这种技能使得Nmap不必要通过完备的握手就能得到长途主机的信息。Nmap发送SYN包到长途主机但是它不会产生任何会话.因此不会在目标主机上产生任何日记记录,由于没有形成会话。这个就是SYN扫描的上风.假如Nmap下令中没有指出扫描范例,默认的就是TcpSYN.但是它必要root/administrator权限。

sTTCP扫描

nmap-sT192.168.1.1

差别于TcpSYN扫描,Tcpconnect()扫描必要完成三次握手,而且要求调用体系的connect().Tcpconnect()扫描技能只实用于找出TCP和UDP端口。

sUUDP扫描

nmap-sU192.168.1.1

这种扫描技能用来探求目标主机打开的UDP端口.它不必要发送任何的SYN包由于这种技能是针对UDP端口的。UDP扫描发送UDP数据包到目标主机并等待相应,假如返回ICMP不可达的错误消息阐明端口是关闭的假如得到精确的得当的回应阐明端口是开放的.

sFFIN标记的数据包扫描

nmap-sF110.130.1.43

可以看出这个扫描的话会漏扫很多~FIN扫描也不会在目标主机上创建日记(FIN扫描的上风之一).个范例的扫描都是具有差别性的,FIN扫描发送的包只包罗FIN标识,NULL扫描不发送数据包上的任何字节,XMAS扫描发送FIN、PSH和URG标识的数据包.

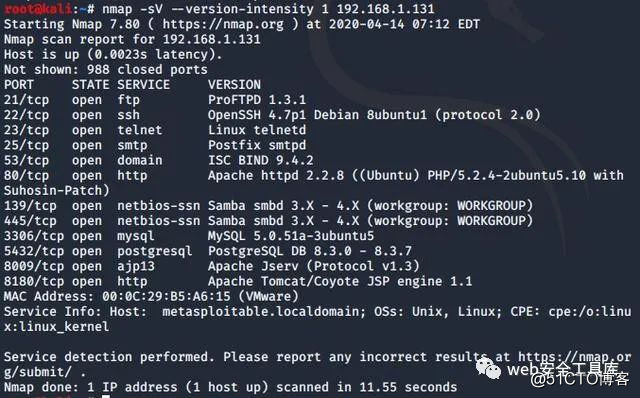

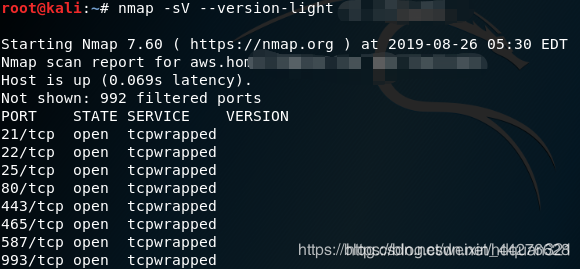

sVVersion版本检测扫描

nmap-sV192.168.1.135

本检测是用来扫描目标主机和端口上运行的软件的版本.它差别于别的的扫描技能它不是用来扫描目标主机上开放的端口不外它必要从开放的端口获取信息来判定软件的版本.利用版本检测扫描之前必要先用TCPSYN扫描开放了哪些端口。

这个扫描的话速率会慢一些67.86秒扫一个IP。

OOS操纵体系范例的探测

nmap-O10.130.1.43

长途检测操纵体系和软件Nmap的OS检测技能在渗出测试中用来相识长途主机的操纵体系和软件黑白常有效的通过获取的信息你可以知道已知的弊端。Nmap有一个名为的nmap-OS-DB数据库该数据库包罗高出2600操纵体系的信息。Nmap把TCP和UDP数据包发送到目标呆板上然后查抄结果和数据库对照。

osscan-guess推测匹配操纵体系

nmap-O--osscan-guess192.168.1.134

通过Nmap正确的检测到长途操纵体系是比力困难的必要利用到Nmap的推测功能选项,–osscan-guess推测以为最靠近目标的匹配操纵体系范例。

PNNoping扫描

nmap-O-PN192.168.1.1/24

假如长途主机有防火墙IDS和IPS体系你可以利用-PN下令来确保不ping长途主机由于偶然间防火墙会构造掉ping哀求.-PN下令告诉Nmap不消ping长途主机。利用-PN参数可以绕过PING下令,但是不影响主机的体系的发现。

这个扫描整个c段局域网的话还是比力耗时的但是信息网络很具体大概耗时9分钟。

T设置时间模板

nmap-sS-T0-5192.168.1.134

优化时间控制选项的功能很强大也很有效但有些用户会被迷惑。别的每每选择符合参数的时间高出了所需优化的扫描时间。因此Nmap提供了一些简单的方法利用6个时间模板利用时采取-T选项及数字(0–5)或名称。模板名称有paranoid(0)、sneaky(1)、polite(2)、normal(3)、aggressive(4)和insane(5)

paranoid、sneaky模式用于IDS躲避

Polite模式低落了扫描速率以利用更少的带宽和目标主机资源。

Normal为默认模式因此-T3实际上是未做任何优化。

Aggressive模式假设用户具有符合及可靠的网络从而加快扫描.

nsane模式假设用户具有特别快的网络大概乐意为得到速率而捐躯正确性。

网段扫描格式

nmap-sPnetworkaddress/CIDR

表明CIDR为你设置的子网掩码(/24,/16,/8等)

10.1.1.0/24=10.1.1.1-10.1.1.255#c段扫描

10.1.1.0/16=10.1.1.1-10.1.255.255#b段扫描

10.1.1.0/8=10.1.1.1-10.255.255.255#a段扫描

从文件中读取必要扫描的IP列表

nmap-iLip-address.txt

路由跟踪扫描

路由器追踪功能可以或许帮网络管理员相识网络通行环境同时也是网络管理职员很好的辅助工具通过路由器追踪可以轻松的查处从我们电脑地点地到目标地之间所常常的网络节点并可以看到通过各个节点所耗费的时间

nmap-traceroutewww.baidu.com

nmap-A10.130.1.43

下令肴杂式扫描

下令肴杂扫描可以做到雷同参数-A所完成的功能但又能细化到我们所需特别要求。以是一样平常高手选择这个肴杂扫描

nmap-vv-p1-100,3306,3389-O-traceroute10.130.1.43

这些参数都是可以机动调用的具体根据具体的扫描来利用各个参数。

nmap-p1-65535-sV-sS-T410.130.1.134

使SYN扫描并举行Version版本检测利用T4(aggressive)的时间模板对目标ip的全端口举行扫描。

输特别式

扫描的结果输出到屏幕,同时会存储一份到grep-output.txt

nmap-sV-p139,445-oGgrep-output.txt10.0.1.0/24

扫描结果输出为html

nmap-sS-sV-T510.0.1.99--webxml-oX-|xsltproc--outputfile.html

nmap高级用法之脚本利用

按照脚天职类举行扫描

nmap--种别

nmap官方脚本文档:https://nmap.org/nsedoc/

左侧列出了脚本的分类点击分类可以看到每一个分类下有很多具体的脚本供我们利用。nmap--=种别这里的种别可以填写下面14大分类中的此中之一也可以填写分类内里的具体弊端扫描脚本。

nmap脚天职类:

▼

「nmap脚天职类:」

-auth:负责处理惩罚鉴权证书绕开鉴权的脚本

-broadcast:在局域网内探查更多服务开启状态如dhcp/dns/sqlserver等服务

-brute:提供暴力破解方式针对常见的应用如http/snmp等

-default:利用-sC或-A选项扫描时间默认的脚本提供根本脚本扫描本领

-discovery:对网络举行更多的信息如SMB罗列、SNMP查询等

-dos:用于举行拒绝服务攻击

-exploit:利用已知的弊端入侵体系

-external:利用第三方的数据库或资源比方举行whois分析

-fuzzer:含糊测试的脚本发送非常的包到目标机探测出潜伏弊端

-intrusive:入侵性的脚本此类脚本大概引发对方的IDS/IPS的记录或屏蔽

-malware:探测目标机是否感染了病毒、开启了后门等信息

-safe:此类与intrusive相反属于安全性脚本

-version:负责加强服务与版本扫描VersionDetection功能的脚本

-vuln:负责查抄目标机是否有常见的弊端Vulnerability如是否有MS08_067

利用具体脚本举行扫描

nmap--具体的脚本www.baidu.com

常用脚本利用案例

扫描服务器的常见弊端

nmap--vulntarget

查抄FTP是否开启匿名登岸

nmap--ftp-anontarget

PORTSTATESERVICE

21/tcpopenftp

|ftp-anon:AnonymousFTPloginallowed(FTPcode230)

|-rw-r--r--1117092431Mar282001.banner

|d--x--x--x2rootroot1024Jan142002bin

|d--x--x--x2rootroot1024Aug101999etc

|drwxr-srwt211709242048Jul1918:48incoming[NSE:writeable]

|d--x--x--x2rootroot1024Jan142002lib

|drwxr-sr-x211709241024Aug52004pub

|_Only6shown.Use---argsftp-anon.maxlist=-1toseeall.

对MySQL举行暴破解

nmap--=mysql-brutetarget

3306/tcpopenmysql

|mysql-brute:

|Accounts

|root:root-Validcredentials

可以看出已经暴力乐成破解了MySQL,在368秒内举行45061次推测均匀TPS为146.5。

对MsSQL举行暴破解

nmap-p1433--ms-sql-brute---argsuserdb=customuser.txt,passdb=custompass.txthost

|ms-sql-brute:

|[192.168.100.128TEST]

|Nocredentialsfound

|Warnings:

|sa:AccountLockedOut

|[192.168.100.128PROD]

|Credentialsfound:

|webshop_reader:secret=LoginSuccess|testuser:secret1234=PasswordMustChange|_lordvader:secret1234=LoginSuccess

对Oracle数据库举行暴破解

nmap--oracle-brute-p1521---argsoracle-brute.sid=ORCLhost

PORTSTATESERVICEREASON

1521/tcpopenoraclesyn-ack

|oracle-brute:

|Accounts

|system:powell=Accountlocked

|haxxor:haxxor=Validcredentials

|Statistics

|_Perfomed157guessesin8seconds,averagetps:19

对pgSQL的暴力破解

nmap-p5432--pgsql-brutehost

5432/tcpopenpgsql

|pgsql-brute:

|root:empty=Validcredentials

|_test:test=Validcredentials

对SSH举行暴力破解

nmap-p22--ssh-brute---argsuserdb=users.lst,passdb=pass.lst---argsssh-brute.timeout=4starget

22/sshopenssh

|ssh-brute:

|Accounts

|username:password

|Statistics

|_Performed32guessesin25seconds.

利用DNS举行子域名暴力破解

额(⊙⊙)这个admin.baidu.com背面谁人10.26.109.19岂非真的是百度内网的管理平台地点

查抄VMWareESXESXi和服务器CVE-2009-3733中的路径遍历弊端

查询VMware服务器vCenterESXESXiSOAPAPI以提取版本信息。

参数详解

Nmap支持主机名,ip,网段的表现方式比方:blah.highon.coffee,namp.org/24,192.168.0.1;10.0.0-25.1-254

主机发现

扫描本领

指定端口和扫描次序

服务版本辨认

脚本扫描

OS辨认

防火墙/IDS躲避和利用

Nmap输出

其他nmap选项

(作者:国光,泉源:FreeBuf)

我要评论