我在某教诲公司负责公司团体安全,掩护6000多万“熊孩子”的安全。一年半的时间从什么都没到如今的渐渐成型,此篇文章举行了一个总结,期间也碰到了的很多坑和坎,这里再次感谢资助过我的朋侪们,感谢MottoInTeam小搭档。由于涉及到企业攻防,有些内容的细节部分这里不方便睁开。

目次

0×01.环境概述

0×02.运维安全

0×03.业务安全

0×04.应用安全

0×05.内部安全

0×06.总结

0×01环境概述

公司产物重要是一款教诲类APP,背面我会分运维安全、业务安全、应用安全、内部安全和碰到的题目以及办理方法举行睁开。假如你的公司像我一样只有一个人大概几个同砚负责,我发起把重心都放在存在的安全题目上,比如业务场景中的薅羊毛,刷单等,用户模块的扫号,盗号,业务安全线的安全测试等。先处理惩罚这些直接会带来丧失的安全题目再渐渐美满,一点点举行横纵向扩展。

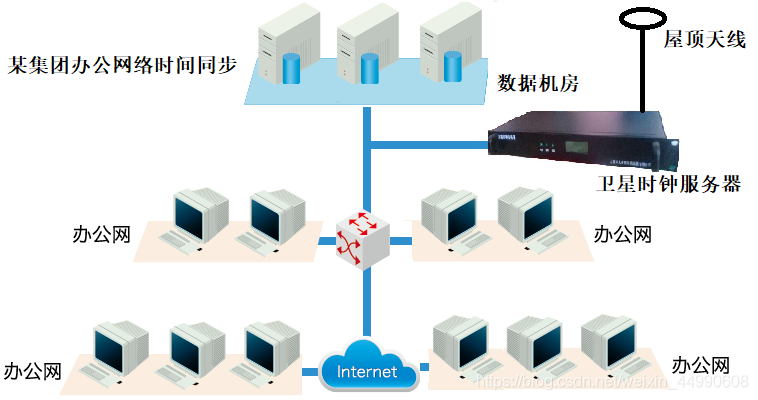

0×02运维安全

刚入职地点的公司由于没有安全部分,我是运维安全的岗位进入了运维部。我在原有的底子上又做了一些安全提拔,这里提一点假如公司没有安全同砚,对于运维同砚而言,把控好安全基线也可以在肯定程度上抵抗一些攻击。

devops里的一些运维主动化工具比如ansible,saltstack,puppet等,以ansible为列在初始化的role里就规定安全的基线,如:SSH克制ROOT登录、修改SSH默认端口、克制暗码登录、新建平凡用户、设置别名把“rm-rf”雷同下令举行更换等等。

包管交付给开辟的呆板都一样,比如软件的安装目次,由于汗青缘故起因有一些记录上的环境都是开辟本身安装的,导致会出现很多个nginx目次,处理惩罚起来非常烦必要确定到底运行的是哪一个目次下的nginx才可以继承操纵。固然发起公司利用堡垒机,上了之后对权限的管控对服务器的安全又可以进步一个保障,之前也调研过如今堡垒机环境,具体的可以细聊。

除了服务器,数据库的初始化也同样紧张,初始化只给开辟平凡帐号并赋予对应权限,设置毗连白名单不答应非名单呆板举行毗连,暗码同等多位数复杂暗码。

作为安全运维这块必须记录以是外网IP及对应端口,以是服务器对应的服务,由于每个公司环境差别,有些是安全部记录有些会是运维部把控,根据本身的环境来即可。

外网IP及对应开放端口

除了分析商那边的记录本身必须生存一份最新的,之前碰到过一个环境本身在做外网IP扫描的时间发现有一个IP开放了一个端口,爆破发现利用了弱暗码,平台的内容会对公司造成影响,先克制这个转发关照开辟举行整改。

对于这种环境有两点,一是严格把控要求外网IP的要求,对于一些敏感业务若没有颠末安全测试不予提供外网访问。二是记录全部外网IP及开放端口环境,有相干本身平台的可以添加一页,没的话可以记录到confluence中即时更新。

服务器对应提供的服务

这些年爆出了大巨细小一堆的弊端,每次收到还都是放工以后orz。每一次高危的弊端都是对安全职员的一次检验,就是和时间竞走晚一点服务就大概被黑,这里重要讲一下我从收到弊端预警到处理惩罚的一个流程。

获取弊端信息

可以多订阅一些高质量的公众号,加一些相干的安全群只管第一时间能知道哪个服务出了题目,收到的消息越早越是能给本身留多一点时间。

确定弊端影响范围严峻性

收到信息之后就要确认弊端的影响和范围,这个服务公司是否摆设,摆设的是测试环境还是生产环境,分别有多少台,弊端的触发条件是否苛刻,造成的影响有多大等题目,假如本身无法判定弊端严峻性的话可以多和朋侪交换沟通,不要盲目标去修复升级,某些版本升级好性能兼容性大概会出现题目。

对于影响范围之前也点到过必须记录服务器上摆设的应用,在弊端出现后可以快速定位而不是问开辟你有没有摆设xxx服务,我是记录在了运维的CMDB中。

内部测试

我举两个弊端为列:一个脏牛弊端,一个应用弊端。

脏牛弊端的影响力不问可知,除了本地利用容器服务的同砚记得要把baseimage也做对应的升级。确定了严峻性以后找出公网提供web服务的对应呆板,先用长亭的方法做线上应急操纵。然后找对应补丁对内网测试环境举行升级测试,由于是内核弊端观测的时间比力长确定没题目在一点点的升级其他主机。

某应用弊端,由于这个服务不对外提供服务以是告急程度没有脏牛来的这么紧,同样的找一台测试呆板安装高版本确定不受影响后让测试同砚资助做压测,看新版和旧版性能差别,假如没题目就上一个下一个直至全部升级完成。

上线观测

这里牢记,并不是上线就没事了,上线之后必须再做一次复测确定没有题目并连续观察服务稳固性,做好随时回滚预备。

0×03业务安全

只要公司到肯定规模了都会碰到这些环境:扫号,撞库,垃圾注册,刷单,刷券,羊毛党,竞品攻击,DDOS等等。

先说DDOS,根据一年的环境发现到年前年后,熊孩子开学,活动上线都是DDOS的高发期,对于流量攻击我们选择了一家做流量洗濯业务的公司资助我们做恶意流量的洗濯。

接着说一下对其他环境的处理惩罚,这些环境都是互联网公司常见的征象,只要规模上去了,有长处可以拿就会被攻击。想有效的去发现非常,阻断非常必要一个美满的风控平台,我讲一下我这边风控是怎么做的以及碰到的一些坑和对应接的方法。

做风控的坑与应对

起首要知道做风控是为了办理已经出现的安全题目并能即时的阻断,刚开始做不要盲目标模仿大公司的玩法,大公司有本身专门的团队去做这个,盲目标模仿不但没办理题目反而起到了反作用,一开始做也别想着可视化,可视化是在功能都成型了要向上级展示的时间在思量的东西。找到出现的题目,溯源题目的缘故起因,并采取对应的战略。

做风控必须要有数据,没有数据的支持是无法做风控的。关于数据我的明白是如许:风控利用到的日记有别于BI日记和业务日记,安整日志是可分析非常用户举动,攻击趋势的增长环境,末了做到先于攻击者举行阻断掩护体系安全稳固。在和公司相干同砚沟通的时间他们也会问一些题目,我总结了下。

Q:安整日志和应用日记以及BI日记有什么区别?

A:共同点:三者都是记录业务产生的动作举动。

差别点:应用日记本身只是查业务是否正常性能是否到达预期,切重于业务本身。

BI日记根据事前埋点网络用户举动举行分析为各个部分提供相干数据分析,如变乱弊端,转换率等等。

安整日志重要记录安全相干信息,细化到哪一个用户在那边用什么装备举行了什么动作并实行了多少次,切重于业务安全。

Q:有了BI日记还必要安整日志嘛?

A:必要。起首BI日记如今没有涉及到公司全部业务,BI的日记并不是为了安全而生更紧张的是为其他部分提供数据支持,从而更好的把握用户需求。

安整日志和BI日记肯定会产生交集,然而这并不辩论。对于风控战略而言安整日志是及时可查察的,第一时间可以知道当前时间的状态,BI日记是过后举行统计数据广度更大,两者连合更能保障业务的安全。

Q:安整日志重要记录哪些内容?

A:安整日志必要记录谁在什么时间用了什么东西干了什么结果是怎么样,等连续串用户纬度指标。

和相干同砚都告竣共识以后就可以开始实行了,我利用ELK对日记举行网络分析,logstash_agent把安整日志output到redis中,再由一台logstash_indexer取redis中的数据output到ES集群中,末了通过kibana举行展示。

有了数据以后通过kibana的聚合就可以发现非常的题目了,由于扳连到相干数据我就不截图了,以用户模块为例就可以有很多的判定纬度,细致观聚合后的数据就可以发现对应的安全题目,那么这些纬度大部分都是基于举动的判定,除了举动的尚有基于特性的,比如用户的手机号是否实行过诓骗举动,我测试过某安的反诓骗产物结果还不错。

以上这些都是差别的规则有基于举动的也有基于特性的,规则都是一个判定的纬度但不是触发了规则用户就肯定不好,为了低落误杀率我们会给规则定分数,当一个用户总分到了阈值那么会直接对他做功能限定等操纵,假如触发高危动作也会直接阻断,具体战略每个公司都不一样根据本身实际环境订定即可。

假如有人力的话也可以把日记导入到Storm里根据本身的需求用bolt去做一些统计,要高可用的话保举用flume+kafka+storm的架构行止理惩罚。我如今是利用Python去举行分析处理惩罚,根据本身环境选择一个符合的即可。

当我这边的程序发现非常时会主动的给用户打上对应标签并同步到BI的体系中举行记录,同时为了不给客服同砚带来压力这个标签也会同步到客服背景中方便她们举行查察。

羊毛党

讲一下羊毛党,有了风控数据我发现每天都会有恶意注册,反溯这些帐号以后发现这些号里都有我们的活动券,根据活动券内容确定是哪个活动,扣问相干产物活动规则战略,扣问开辟活动页的校验机制并本身黑盒在测试下,确定不是由于弊端导致的就开始做本身的提拔,风控就是一个攻防的对垒。

对应步伐:

进步注册门槛;呆板辨认,人机对抗,验证码机制;

修改产物战略;调解产物战略;

优化风控规则;非常环境短信认证;

对抗羊毛党是个长期的过程,随着你的机制升级了,他的机制也会随之升级,就是本钱和长处的题目,那对于甲方来说就是不绝进步本身的门槛增长攻击的本钱,把实惠给到真正的用户上。

呆板学习

如今也有很多安全、风控团队在分享的时间会讲到呆板学习,通过设定的模子来判定非常用户,但是具体分享细节的比力少,由于公司里很多呆板学习方面的科学家,向他们学习以后我这里把我用到的一些呆板学习方法和各人分享一下。

我以为在风控中呆板学习的上风在于,基于大数据不绝的提炼调优模子会越来越美满,可以通过练习后的模子找出一些规则没有掷中的非常用户,在渐渐的美满规则。之前有看到过有同砚用随机丛林去判定非常流量的,我本身有一个模子是判定注册用户是否非常的,模子的分数如下:

可以看到模子跑出的分数很高,我的样本是根据规则判定的,以是最好的环境结果就是逼近规则,必要不停对模子举行迭代去提炼更多的规则,继承调优参数,让模子判定不但单限于几个限定的样本规则。

0×04应用安全

由于只有一个人,SDL在公司很难去推行,快速迭代的版本上线每次检测到的弊端一问都已经上线了好几个月,这也是挺被动的一点。

开辟的安全意识和程度都不一样,也出现过线上业务出现SQL注入的题目,我是搞过一次全员的技能分享,讲一下主流的一些WEB弊端和一些逻辑弊端,让开辟有一个印象。

我重要如许做记录开放公网的web服务每周都用扫描器去跑一次,对于大版本的升级我会本身再测一次。

备注

项目地点:https://github.com/ysrc/xunfeng

MediceanDocker版本:https://github.com/Medicean/VulApps/tree/master/tools/xunfeng

Atiger77Docker版本:https://github.com/atiger77/XunFeng_Docker

具体先容ubuntu安装方法可以看:

https://www.mottoin.com/94253.html

公司重要的产物是app,对于移动端的反编译这块我不是很认识找了一家公司做过渗出测试,测试下来也会发现一些题目,和公司安卓的老司机交换以后确定修复方案。端的东西加固就是让攻击者恶心,真的要破解理论上都是可以的毕竟全部人都可以下载研究,只是增长攻击者的破解本钱。

APP的反编译重要还是针对安卓,网络层面用https+Pinning在肯定程度上增长了抓包的本钱(IOS市场将不再支持http协议的app,假如还没升https可以尽早升级)。

端的加固重要是包管apk不能被重打包,主代码做肴杂,公共调用部分做人工肴杂,so文件不答应被调用,不答应模仿器调试等等的加固本领。

APP的升级不像网站,修复弊端以后测试过就可以上线(有些框架支持动态更新),移动端会有版本题目,用户用着有题目的版本除非体系大的升级否则不会让用户举行强更(太影响用户体验了会导致用户流失)。

对于APP的环境可以这么做,低落低版本的功能利用限定。对过低的版本利用人数也少的可以要求产物举行逼迫升级的操纵。

数据存储

末了说一下数据存储题目,近来不停会流出被泄漏的库有些库暗码就是简单的Md5+salt,撞库一下就可以跑出大量的用户暗码,无论是对企业还是用户都会造成伤害,有本领的话还是发起计划加解密服务专门有一台呆板举行加解密盘算,把用户的敏感信息(任何能接洽上用户的信息都算敏感信息,不但单是暗码)举行加密,这个我是没推乐成,由于收益在不失事前很小乃至是没有,假如这个推送不动还可以推一下加密方案。

关于加盐每个用户应该利用随机盐的方式举行加密存储,如今大部分的公司都是利用固定盐的方式来天生每个用户的暗码。这个改的话都必要和业务方举行深入沟通,假如在项目刚启动需求讨论的时间就提出会很好,一旦项目起来了再改会比力困难。

0×05内部安全

内部安全说两方面,一个是内部访问的一些体系比如XX背景,这种可以查察到敏感信息的平台。另一个讲一下职员的安全意识和办公网的安全。

第一是内部的平台,紧张的内部平台也必要做安整日志对于一些高危规则做到及时的报警,假如没有WAF的可以利用脚本简单模仿一下,比如单位时间内调用登录接口等举动做一个报警,计划到修改金额的面板必须做到及时的记录。含有查察用户信息功能的平台必要记录利用者的操纵日记,方便做到审计,和开辟同砚确认做好权限把控,要对这些平台做好安全保障。

对于数据库而言可以做蜜罐表,一旦有触发也立即报警。内网可以部几台低交互的蜜罐挂着,

第二个是职员的安全意识,入职这家公司以后做的就是内部安全的提拔,统计了下第三方对外的平台然后社工了下几个同砚一个个破掉他们的帐号并发出邮件告知(授权举动进去截个图就可以了)。然后要求对以是外网的一些平台都要求二次认证。

内部的话每次新同砚入职都会参加网络安全,给他们讲讲一些常见的诈骗方法进步自身的安全意识。尚有一个,定期扫github上的代码,发现有自家业务代码的直接让他下线,偶然间也可以发现一些竞品公司写的代码,锋利了。

0×06总结

我把这一年半的东西都简单概述了下,总结了几点:

没有老板支持统统都是吹牛逼;从上往下推和从下往上推是两个概念;

先做最告急的需求,全部办理以后再思量可视化;东西丑不紧张关键是管用,东西再悦目办理不了题目也是白搭;

须要时可思量贸易化产物/相助,如堡垒机,渗出测试等;

统计公司相干资源如外网IP,呆板摆设服务,别到了弊端发作在去问开辟你的呆板有没有摆设XX服务;

做好外部控制别忘记做内控,偶然间内部安全变乱比表面攻击更可骇;

多和公司老司机聊谈天,你碰到的一些坑他们大概也碰到过,一些架构上的计划、冗余、优化方案都可以多找他们讨论下;

每个人的精力有限不大概什么都八面见光,多和公司的老司机交换有些东西他们大概都打仗过了,没事找他们吃用饭买卖业务买卖业务会故意想不到的劳绩,比如告诉你Strom的任务优先级控制,架构的选型题目,呆板学习的一些玩法等等。

在没有人力的环境下不要一味地模仿大公司的玩法,找到本身公司出现的题目并动手办理,须要的时间可以借助外部的力气(条件是你公司有预算)。

“你之以是看不见暗中,是由于有人冒死把它挡在你看不见的地方。”向全部做安全的好同道致敬。(本文作者:LionZ转载请注明来自FreeBuf.COM)

我要评论